Peretas telah menemukan cara untuk mengeksploitasi fitur penulisan ulang URL email, sebuah alat yang awalnya dirancang untuk melindungi pengguna dari ancaman phishing. Taktik baru ini telah menimbulkan kekhawatiran di kalangan pakar keamanan, sehingga mengubah tindakan perlindungan menjadi kerentanan.

Penulisan ulang URL adalah fitur keamanan yang digunakan oleh vendor keamanan email untuk melindungi pengguna dari tautan berbahaya yang tertanam dalam email.

Menurut laporan Perception Point, ketika pengguna mengeklik tautan, pertama-tama mereka akan dialihkan ke server vendor, tempat ia dipindai untuk mencari ancaman. Jika dianggap aman, pengguna diarahkan ke konten web yang dimaksud; akses diblokir.

Jenis URL Rewriting / Penulisan Ulang URL

Ada dua paradigma utama untuk penulisan ulang URL:

- Solusi Keamanan Lama: Solusi ini bergantung pada aturan dan tanda tangan berdasarkan ancaman yang diketahui. Mereka menulis ulang URL untuk menilai tautan di kemudian hari, memanfaatkan intelijen ancaman terbaru. Namun, hal ini sering terjadi setelah korban awal terkena dampaknya.

- Solusi Proaktif: Tautan ini memindai pada saat diklik menggunakan teknologi seperti visi komputer dan pembelajaran mesin. Tidak seperti sistem lama, sistem ini mengevaluasi perilaku URL secara real-time.

Organisasi sering kali menggabungkan metode ini, menggunakan alat seperti Secure Email Gateway (SEG) dan solusi Integrated Cloud Email Security (ICES) untuk meningkatkan perlindungan.

Sejak pertengahan Juni 2024, penyerang telah mengeksploitasi fitur penulisan ulang URL untuk menyisipkan tautan phishing. Manipulasi ini memanfaatkan kepercayaan pengguna terhadap merek keamanan terkenal, sehingga membuat karyawan yang paling waspada sekalipun lebih cenderung mengeklik tautan yang tampaknya aman.

Cara Hacker Exploit URL Rewriting

Penyerang biasanya memiliki dua pilihan:

- Mengkompromikan Akun Email: Taktik yang lebih mungkin dilakukan adalah dengan mengkompromikan akun email sah yang dilindungi oleh fitur penulisan ulang URL. Penyerang mengirim email ke dirinya sendiri yang berisi URL “bersihkan nanti menjadi phishing”. Setelah email melewati layanan perlindungan URL, tautan tersebut ditulis ulang, termasuk nama dan domain vendor keamanan email, sehingga memberikan lapisan legitimasi tambahan.

- Memasukkan Eksploitasi ke dalam Daftar Putih: Beberapa layanan keamanan email memasukkan domain penulisan ulang khusus mereka ke dalam daftar putih, yang kemudian dieksploitasi oleh penyerang. Setelah URL yang ditulis ulang masuk daftar putih, penyerang dapat mengubah tujuan untuk mengarahkan pengguna ke situs phishing, melewati pemeriksaan keamanan lebih lanjut.

Contoh Eksploitasi Penulisan Ulang URL di Dunia Nyata / URL Rewriting Exploits

Peneliti keamanan dari Perception Point telah mengamati peningkatan serangan phishing yang mengeksploitasi layanan perlindungan URL. Berikut beberapa contohnya:

Contoh 1: Serangan Penulisan Ulang Ganda/Double Rewrite Attack

Dua vendor keamanan email, Proofpoint dan INKY, dieksploitasi dalam serangan phishing yang canggih. Penyerang mengirimkan email dengan tautan phishing yang ditulis ulang dan disamarkan sebagai pemberitahuan dokumen SharePoint yang sah.

URL tersebut ditulis ulang dua kali, pertama oleh Proofpoint dan kemudian oleh INKY. Setelah menyelesaikan tantangan CAPTCHA, pengguna dialihkan ke situs phishing yang meniru halaman masuk Microsoft 365.

Contoh 2: Memanfaatkan URL yang Ditulis Ulang di Berbagai Target/Rewritten URLs Across Multiple Targets

Dalam serangan lain, URL yang ditulis ulang dihasilkan melalui akun yang disusupi yang dilindungi oleh INKY dan Proofpoint yang menargetkan banyak organisasi.

Para penyerang mengeksploitasi URL yang ditulis ulang untuk memperluas jangkauan mereka, mengubah satu titik kompromi menjadi kampanye phishing yang meluas.

Contoh 3: Eksploitasi Penulisan Ulang URL Mimecast/Mimecast’s URL Rewriting

Perception Point mencegah serangan phishing yang memanfaatkan layanan penulisan ulang URL Mimecast. Tautan phishing tampak aman karena domain Mimecast tetapi mengarahkan pengguna ke situs phishing yang dirancang untuk mencuri kredensial

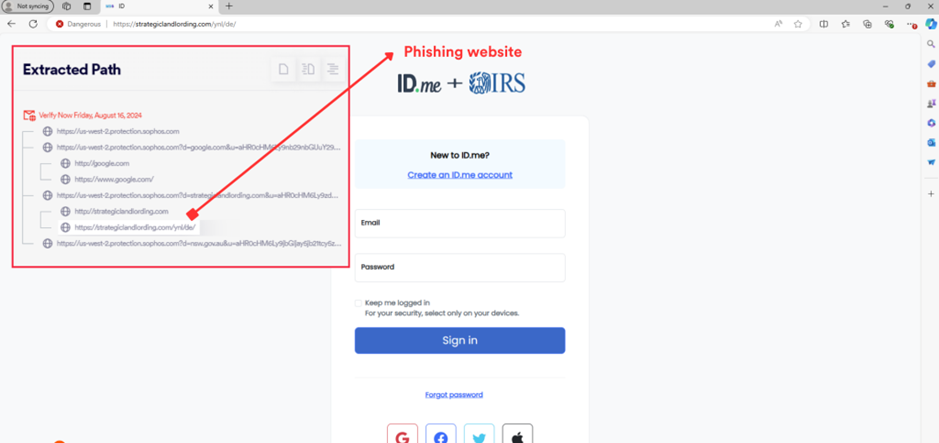

Contoh 4: Serangan Phishing IRS melalui Penulisan Ulang URL Sophos/IRS Phishing Attack via Sophos URL Rewriting

Dalam serangan ini, layanan penulisan ulang URL Sophos menyamarkan tautan berbahaya. Email phishing muncul sebagai permintaan verifikasi mendesak dari organisasi yang sah, dan URL yang ditulis ulang menambah legitimasi, sehingga menyulitkan penerima untuk mengenali ancaman tersebut.

Perception Point menawarkan Analisis URL Dinamis untuk melawan serangan canggih ini, yang memberikan perlindungan unggul dibandingkan penulisan ulang URL tradisional.

Pendekatan ini secara aktif menelusuri URL baru atau tidak dikenal dan menganalisis perilakunya sebelum email dikirimkan.

Fitur Utama Analisis URL Dinamis/Key Features of Dynamic URL Analysis

- Anti-Evasion Tingkat Lanjut: Dilengkapi untuk membatalkan taktik penghindaran seperti CAPTCHA dan geo-fencing.

- Deteksi Proaktif: Memindai dan mengevaluasi URL secara real time, mencegah serangan memasuki kotak masuk.

- Pasca Pengiriman dan Analisis Meta: Menggunakan data besar untuk memindai ulang dan menilai ulang tautan setelah pengiriman secara mandiri.

- Keamanan Browser Tingkat Lanjut: Memindai URL saat diklik, memastikan aktivitas berbahaya apa pun terdeteksi secara real-time.

Eksploitasi fitur penulisan ulang URL oleh peretas menggarisbawahi perlunya inovasi berkelanjutan dalam keamanan email. Ketika penyerang menjadi lebih canggih, solusi keamanan harus berevolusi untuk menghindari ancaman-ancaman ini.

Organisasi didesak untuk mengadopsi metode deteksi tingkat lanjut seperti Analisis URL Dinamis untuk melindungi dari taktik phishing yang terus berkembang ini.

sumber: https://cybersecuritynews.com

Average Rating